INTERNET; RIESGOS Y CONSECUENCIAS DE UN USO INADECUADO

Según un estudio sobre

conductas adictivas en Internet financiado por la Comisión Europea y

realizado en 7 países europeos (Grecia, Alemania, Holanda, Islandia,

Polonia, Rumania y España), el 21,3% de los adolescentes españoles

presentan indicios de desarrollar una conducta adictiva a Internet

debido al tiempo que pasan en la Red, frente al 12,7% de media europea.

Según un estudio sobre

conductas adictivas en Internet financiado por la Comisión Europea y

realizado en 7 países europeos (Grecia, Alemania, Holanda, Islandia,

Polonia, Rumania y España), el 21,3% de los adolescentes españoles

presentan indicios de desarrollar una conducta adictiva a Internet

debido al tiempo que pasan en la Red, frente al 12,7% de media europea.

Internet es un medio de comunicación

masivo al que cada vez más, se tiene acceso desde los hogares. Ello

permite a los menores hacer un uso regular de las herramientas y

servicios disponibles: búsqueda de información, descarga de juegos,

vídeos, música o imágenes, publicar cualquier tipo de contenido,

comunicarse con cualquiera, realizar compras, etc.

Según los autores del estudio la conducta adictiva a Internet es ”un patrón de comportamiento caracterizado por la pérdida de control sobre el uso de Internet.

Esta conducta conduce potencialmente al aislamiento y al descuido de

las relaciones sociales, de las actividades académicas, de las

actividades recreativas, de la salud y de la higiene personal”.

El excesivo o mal uso de Internet puede tener consecuencias para la salud física y psicológica.

Los daños físicos van unidos al sedentarismo. Los riesgos de tipo

psicológico hacen mención al aislamiento, falta de habilidades sociales,

visión distorsionada de la realidad, cambios en su conducta y adicción o

fuerte dependencia.

Las nuevas tecnologías incorporan como parte de nuestra

vida social y personal, acceso al mundo digital en cualquier parte. Ante ello, las

nuevas generaciones conocen bien el uso de las TIC, incluso mejor que sus padres

y profesores. De hecho, los niños y adolescentes

se aproximan a Internet de un modo natural, viven ahí, están ahí, pasando mucho

tiempo charlando con sus amigos, estudiando, escuchando música, etc.

INTERNET constituye una poderosa herramienta de comunicación.

Sin embargo, como en la vida física, en Internet también hay peligros: hay personas

que buscan aprovecharse de los demás, hay contenidos inapropiados para jóvenes,

no todo lo que se dice en Internet es verdad, no todo el mundo es quien dice ser...,

de hecho no suelen serlo.

8.1 RIESGOS TECNOLÓGICOS

-¿ QUE ES UN VIRUS INFORMÁTICO?

Los Virus Informáticos son sencillamente programas maliciosos (malwares)

que “infectan” a otros archivos del sistema con la intención de

modificarlo o dañarlo. Dicha infección consiste en incrustar su código

malicioso en el interior del archivo “víctima” (normalmente un

ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a

ser portador del virus y por tanto, una nueva fuente de infección.

Los virus informáticos tienen, básicamente, la función

de propagarse a través de un software, no se replican a sí mismos porque

no tienen esa facultad como los del tipo Gusano informático

(Worm), son muy nocivos y algunos contienen además una carga dañina

(payload) con distintos objetivos, desde una simple broma hasta realizar

daños importantes en los sistemas, o bloquear las redes informáticas

generando tráfico inútil.

-¿ QUE ES UN VIRUS TROYANO?

Un caballo de Troya o troyano es

un tipo de malware que a menudo se disfraza de software legítimo. Los

cibercriminales y hackers pueden utilizar troyanos para tratar de

acceder a los sistemas de los usuarios. Generalmente, los usuarios son

engañados por alguna forma de ingeniería social para que carguen y

ejecuten troyanos en sus sistemas. Una vez activados, los troyanos

permiten a los cibercriminales espiarte, robar tu información

confidencial y obtener acceso de puerta trasera a tu sistema. Estas

acciones pueden incluir:

Un caballo de Troya o troyano es

un tipo de malware que a menudo se disfraza de software legítimo. Los

cibercriminales y hackers pueden utilizar troyanos para tratar de

acceder a los sistemas de los usuarios. Generalmente, los usuarios son

engañados por alguna forma de ingeniería social para que carguen y

ejecuten troyanos en sus sistemas. Una vez activados, los troyanos

permiten a los cibercriminales espiarte, robar tu información

confidencial y obtener acceso de puerta trasera a tu sistema. Estas

acciones pueden incluir:- Eliminar datos

- Bloquear datos

- Modificar datos

- Copiar datos

- Interrumpir el funcionamiento de computadoras o redes de computadoras

-¿QUE ES UN VIRUS SPYWARE?

El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

-¿QUE ES UN VIRUS GUSANO?

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder.

-¿QUE ES UN VIRUS SPAM?

El Spam es el correo electrónico no solicitado, normalmente con contenido publicitario, que se envía de forma masiva.

El término spam tiene su origen en el jamón especiado (SPiced hAM), primer producto de carne enlatada que no necesitaba frigorífico para su conservación.

En resumen, el spam aparecía en todas partes, y ahogaba el resto de conversaciones . Haciendo un poco de historia, el primer caso de spam del que se tiene noticia es una carta enviada en 1978 por la empresa Digital Equipment Corporation.

Aunque el método de distribución más habitual es el correo electrónico, existen diversas variantes, cada cual con su propio nombre asociado en función de su canal de distribución:

- Spam: enviado a través del correo electrónico.

- Spim: específico para aplicaciones de tipo Mensajería Instantánea (MSN Messenger, Yahoo Messenger, etc).

- Spit: spam sobre telefonía IP. La telefonía IP consiste en la utilización de Internet como medio de transmisión para realizar llamadas telefónicas.

- Spam SMS: spam destinado a enviarse a dispositivos móviles mediante SMS (Short Message Service).

-COMO PODEMOS DETECTAR INTRUSOS EN NUESTRA PC O EN LA RED

No hay un modo fácil para detectar si hay un intruso en tu PC, tendrías que hacer un análisis de puertos con un analizador de red. El "escáner de vulnerabilidad" (también denominado "analizador de red") es una aplicación que permite realizar una verificación de seguridad en una red mediante el análisis de los puertos abiertos en uno de los equipos o en toda la red. El proceso de análisis utiliza sondas (solicitudes) que permiten determinar los servicios que se están ejecutando en un host remoto.

Esta herramienta permite identificar los riesgos de seguridad. En general, con este tipo de herramienta es posible efectuar un análisis en una serie o lista de direcciones IP a fin de realizar una verificación completa de una red. Este software no es distribuido por Microsoft y necesitas ser un usuario con conocimientos bastante avanzados para poder usarlo.

En tu caso te recomiendo que periódicamente descargues y ejecutes Microsoft Safety Scanner desde este enlace y además descarga la Herramienta de eliminación de software malintencionado de Microsoft desde este enlace. Estos dos programas desarrollados por Microsoft hacen un análisis completo de tu sistema en búsqueda de programas malintencionados que puedan robar tu información o facilitar el acceso a intrusos. Ejecuta estos programas periódicamente para mantener tu equipo seguro, adicionalmente mantén tu antivirus actualizado.

-¿QUE ES LA PIRATERÍA?

La piratería informática es la copia y distribución ilegal de fuentes o software. Las causas por las que se piratea pueden ser simplemente para uso personal y evitar los costes de los productos originales y con licencia o el caso más grave todavía es el que hace de la piratería un negocio. Sea cual sea la intención o si se hace de modo deliberado o no, la piratería es un delito y está castigado por la ley. Hay diferentes formas de piratería:

- Duplicados de usuarios con licencia para usuarios sin licencia: Cuando se

copia el software sin haber adquirido la cantidad necesaria de licencias, entonces

se están infringiendo las leyes del copyright. (Hacer una copia de un programa a

un amigo)

- Duplicados de usuarios con licencia para usuarios sin licencia: Cuando se

copia el software sin haber adquirido la cantidad necesaria de licencias, entonces

se están infringiendo las leyes del copyright. (Hacer una copia de un programa a

un amigo)- Distribución ilegal a través de Internet: Los sitios Web que ofertan descargas gratuitas suelen distribuir ese software de manera ilegal.

- Distribución de fuentes o software falsos: Al comprar software a través de Internet muchos distribuidores que venden en Internet venden productos ilegales a sabiendas, si el precio es demasiado bajo es probable que sea falso y puede acompañarse de defectos de calidad

8.2 RIESGOS ECONÓMICOS

Phishing y Pharming:

El

phishing consiste en el robo de datos bancarios por medio de Internet.

El método más habitual es el empleo del correo electrónico para

contactar con usuarios y convencerlos de que visiten páginas que imitan

las de la entidad suplantada y en las que, además, deben introducir

datos personales (número de cuenta), que quedan así registrados. Es

habitual que después de la introducción de los datos se muestre una

página de error, para que la víctima piense que no se ha podido realizar

la conexión y así no sospeche nada.

Otra

técnica para robar datos bancarios consiste en la introducción en el

ordenador a espiar de un ejemplar de malware de tipo troyano, con

funcionalidades de keylogger (o programa que registra las pulsaciones

del teclado de un ordenador). En la práctica, cuando el troyano detecta

que el usuario está visitando la URL de una entidad bancaria, el

keylogger se activa y recoge todas las pulsaciones del usuario, que

normalmente incluirán logins, passwords, números de cuenta y otros datos

bancarios.

En la actualidad, la detección de las citadas amenazas que persiguen el fraude electrónico está supeditada al uso que hacen de las técnicas de malware tradicionales. En el caso del phishing, tanto si se utilizan técnicas de spam en su difusión, como si se emplean keyloggers conocidos, o si se explota la vulnerabilidad del navegador que permite mostrar una dirección falsa en la barra de direcciones del explorador, la detección es posible. En el pharming, la neutralización es más compleja, máxime si el ataque lo llevan a cabo usuarios malintencionados desde el exterior y no algún tipo de malware introducido previamente.

¿DONDE Y COMO SON LOS FRAUDES ELECTRÓNICOS?

Delitos de estafa a través de la manipulación de datos o programas para la obtención de un lucro ilícito. Los fraudes Informáticos también llamados PHISHING, es un plan que se utiliza para engañar a los consumidores y hacerles que revelen información personal y financiera por Internet.

•El problema legal más grande que afecta a la industria de las computadoras es la Piratería de Software, la cual consiste en la copia o uso ilegal de los programas. La piratería es un problema enorme debido a que es muy fácil de hacer. En la mayor parte de los casos, robar un programa no es más difícil de lo que es grabar un disco compacto de música que le ha pedido prestado a un amigo. Los piratas de software renuncian al derecho de recibir actualizaciones y soporte técnico, pero obtienen el uso del programa sin pagar por él. Muchos programas de software comercial, software que debe comprarse antes de usarlo, cuesta poco, de 20 a 50 dólares, pero la mayor de las aplicaciones cuestan entre 100 y 500 dólares. Las aplicaciones muy especializadas o complejas pueden costar varios miles de dólares.

•El software es pirateado en muchas formas. El método más simple es copiar el software de sus disquetes o disco compacto originales. Los usuarios en una red pueden copiar con facilidad ciertos tipos de software en forma directa del servidor, o incluso intercambiar programas a través del sistema de correo electrónico de su Organización.

•Sin embargo la Internet ha llegado a ser el semillero de piratería más grande, ya que los piratas distribuyen programas por correo o a través de sitios que son guaridas de ladrones en Word Wide Web. • La piratería de software es atentar contra los derechos de la propiedad intelectual. •Se produce la piratería cuando: •Un individuo o entidad ofrece copias ilegales, en CD – R o CD – RW, aplicaciones descargables o números de serie gratis, a cambio de dinero o mediante trueque. •Un individuo proporciona un producto educativo sin autorización o a particulares o empresas no autorizados. •Un individuo instala o utiliza el software sin una licencia debidamente autorizada, o cuando lo hace en más sistemas de los que está autorizado. •Las personas o grupos que cometen este tipo de fraudes lo hacen mediante la creación de mensajes de correo electrónico que simulan ser mensajes provenientes de bancos prestigiosos, compañías de tarjetas de crédito, subastas por Internet y tiendas departamentales. Los mensajes de correo electrónico incluyen un enlace a un sitio fraudulento, conocido como sitio falso, que está elaborado de manera tal que presenta el mismo aspecto que el sitio de la compañía verdadera.

Este sitio falso solicita a los consumidores que ingresen o actualicen su información personal. Por lo general, el objetivo de esta estafa es obtener la siguiente información: •Números de seguro social •Números de tarjeta de crédito y/o de débito/cajero automático •Contraseña o NIP •Números de cuenta bancaria •Información sobre el inicio de sesión/contraseña de banca por Internet

•Como podemos darnos cuenta los fraudes Informáticos van en aumento por la gran cantidad de usuarios que existen dentro del ramo, esto es de suma importancia para los consumidores ya que están en un constante peligro.

•Tome en cuenta las medidas de seguridad que se le proporcionaron anteriormente para que no sea una victima más de un fraude y este muy atento a este tipo de delitos porque nadie esta exento. Tome sus propias medidas de seguridad y sígalas; recuerde que este tipo de delincuentes son extremadamente audaces para engañar a la gente. •Fraude por ingreso de datos falsos en transacciones: •Son aquellos en los que se falsifican documentos, omiten procedimientos o se utiliza la identidad de otra persona, se realiza a través del correo electrónico

•Fraude por modificación de programas:

•Refiere a la alteración de algún tipo de registro computarizado para apropiarse de bienes de manera indebida, por ejemplo en la adulteración de los programas de la AFIP o en el denominado “robo hormiga” en el cual el delincuente modifica un sistema financiero para que el mismo desvíe pequeñas cantidades de dinero a una cuenta fantasma, un caso puntual es el sucedido en 1995 en CityBank.

•Pérdida de datos: Perder lo que almacenamos en nuestra computadora puede ser una catástrofe: las fotos de nuestras vacaciones, nuestras películas, nuestra música, etc. Un simple apagón, un virus o una falla en el disco rígido puede mandar al limbo informático todos estos datos.

•Sabotaje Informático. Se trata de la destrucción física o alteración hasta la inutilización de un sistema informático. Los procedimientos adoptados por el delincuente abarcan entre otras cosas: Falsificación de datos antes o durante el acceso al sistema. “Troyanos”, es decir programas en apariencia útiles pero con instrucciones ocultas que al ejecutarse efectúan acciones no desencadenadas voluntariamente por el usuario real del sistema. Virus Informáticos.

¿QUE ES EL ROBO DE INFORMACIÓN?

El robo de datos atravez de internet y la posterior venta de informacion supone uno de los negocios mas rentables que hay en la actualidad tambien llamado cibercrimen y tras el transcurso del tiempo los metodos van cambiando constantemente.

Estos extorsionadores han estado activos desde hace años, y los miembros de la nueva generación del cibercrimen hace tiempo que dejaron de centrar sus actividades tan solo en la banca online.

Muchos usuarios no valoran los datos personales No existe prácticamente aplicación alguna a la que no se le pueda dar un uso inadecuado o de la que no beneficiarse económicamente.

No hace mucho lei un articulo tambien relacionado de aqui en México el cual trataba sobre el robo de correos electronicos por el cual pedian una recompensa de $400 pesos muchos diran yo no tengo nada de valor en mi correo pero cuantos pagarian esa cantidad por tener de vuelta su correo?

No hace mucho sucedio vi auna persona consultando su cuenta bancaria en un cibercafe no saben del gran riesgo en que se encuentran.

-COMO LO PUEDO EVITAR

Los ladrones utilizan su ingenio para conseguir que la gente envíe dinero o les de alguna información personal,es por esto que aquí encontrara algunos consejos que le ayudara a detectar al impostor:

1. No confíe en precios sospechosamente bajos. Evalúe cuál es promedio en el mercado verificando anuncios similares en la plataforma.

2. Utilice la mensajería interna del sitio para un mejor seguimiento.

3. Evite hacer clic en cualquier enlace que pueda resultar sospechoso o no relacionado con la operación que está intentando llevar a cabo. Tampoco abra archivos adjuntos que sean de dudosa procedencia. Este tipo de tácticas podría ser utilizada por un usuario malicioso para infectar su equipo y hacerse luego con sus datos personales o financieros.

4. Se cauteloso con la información personal o bancaria que comparte al vender o comprar en línea, y evite realizar grandes transferencias de dinero si no está seguro sobre el perfil del vendedor.

5. Evite utilizar sistemas de giros de pagos y transferencias anónimos como Wester Union o MoneyGram, que no aseguran un reembolso en caso de estafa. Utilice transferencias bancarias, contra reembolso o realice sus pagos personalmente. Cuando haga una venta, controle siempre la calidad de los billetes que le entregan.

6. Utilice contraseñas seguras y únicas para cada servicio. No use contraseñas relacionadas a fechas de nacimiento, números de documento o secuencias de letras o numéricas. Cree claves de más de ocho caracteres combinando minúsculas, mayúsculas, números y caracteres especiales siempre que sea posible. Renueve las contraseñas con cierta periodicidad.

7. Evite acceder a su correo electrónico y sitios desde equipos públicos o utilizando redes Wi-Fi inseguras o públicas. Recuerde siempre finalizar su sesión antes de dejar el equipo. Se recomienda visitar páginas reconocidas.

8. Desconfíe de las personas que no provean un número telefónico verificable. Siempre trate de contactarse con teléfonos fijos.

9. Evite adquirir réplicas de productos conocidos. No solo estará cometiendo un delito sino que estará poniendo en riesgo la privacidad de sus datos al intentar ahorrar un poco de dinero comprando un producto de inferior calidad.

10. Por último, use el sentido común, si algo le resulta sospechoso o tiene dudas no continúe con la operación. Infórmese antes de poner en riesgo su privacidad y seguridad.

8.3 RIESGOS SOCIALES

Históricamente, los riesgo principales que se

encuentran en internet son los riesgos sociales, debido a algunos contenidos

inapropiados, sitios Web con pornografía, racismo, violencia y hostilidad; los

cuales son temas que pueden traer serias consecuencias cuando son accesados por

muchas personas y estas personas llegan incluso hasta descargar el contenido de

los sitios inapropiados, lo cual como consecuencia traen como resultado el daño

moral y posibles demandas legales.

Históricamente, los riesgo principales que se

encuentran en internet son los riesgos sociales, debido a algunos contenidos

inapropiados, sitios Web con pornografía, racismo, violencia y hostilidad; los

cuales son temas que pueden traer serias consecuencias cuando son accesados por

muchas personas y estas personas llegan incluso hasta descargar el contenido de

los sitios inapropiados, lo cual como consecuencia traen como resultado el daño

moral y posibles demandas legales.

Hoy en día existe una infinidad de tipos de

riesgos sociales que se dan en sitios de internet como lo son el ciberacoso,

ciberadicción, la información falsa, ciberbullying, grooming, sexting, usurpación

de identidad, entre otros.

-CONTENIDO INAPROPIADO

Son los que se publican en internet

Son los que se publican en internet

o en las redes sociales como contenidos eróticos, poniendo

contenido donde insulten, contenidos ofensivos hacia una

persona. Esto causa mucho daño ya que contenidos como

estos pueden dañar ala persona que lo ve, esto se debe evitar

ya que puede hacer que la persona tenga un daño psicológico

gracias a esto.

-INGENIERÍA SOCIAL

-HOSTIGAMIENTO EN LINEA O CYBERBULLING/ CYBERSTALKING

El CyberBullying consiste en la difamación por Internet, en

la violencia mental, emocional ó en la trasmisión de videos caseros

grabados con contenido violento o sexual; dicho de otra manera, es la

molestia que realiza un menor de edad a otro utilizando tecnologías

interactivas: mensajería instantánea, e-mail, robos de identidad, redes

sociales entre otros. Los motivos pueden variar desde una diferencia en

la forma de pensar o de preferencia sexual, o simple y sencillamente

por el hecho de molestar al otro. Esto se presenta muy a menudo en nivel

primaria, secundaria y preparatoria en el ámbito escolar. Contrario a

lo que se puede pensar que aplica para personas de cualquier edad, este

concepto sólo aplica para menores de 18 años.

El CyberBullying consiste en la difamación por Internet, en

la violencia mental, emocional ó en la trasmisión de videos caseros

grabados con contenido violento o sexual; dicho de otra manera, es la

molestia que realiza un menor de edad a otro utilizando tecnologías

interactivas: mensajería instantánea, e-mail, robos de identidad, redes

sociales entre otros. Los motivos pueden variar desde una diferencia en

la forma de pensar o de preferencia sexual, o simple y sencillamente

por el hecho de molestar al otro. Esto se presenta muy a menudo en nivel

primaria, secundaria y preparatoria en el ámbito escolar. Contrario a

lo que se puede pensar que aplica para personas de cualquier edad, este

concepto sólo aplica para menores de 18 años.Las formas de CyberBullying pueden variar desde rumores crueles o embarazosos, amenazas, hostigamiento o acoso:

Acoso: Repetidamente enviar mensajes ofensivos, groseros e insultantes.

Denigración: Distribuir información despectiva y/o falsa acerca de otro publicándolo en una página Web, o enviarlo a otros usuarios a través de correo electrónico o mensajería instantánea, o publicar o enviar digitalmente fotos alteradas de alguien

El CyberStalking se refiere al mismo tipo de prácticas del

CyberBullying sólo que en este caso aplica para adultos, adulto que

ataca a otro adulto, y en la mayoría de los casos está involucrado el

tema sexual. Esta práctica le he visto mucho en Twitter donde hay

usuarios que hacen acusaciones falsas tratando de dañar la reputación de

la víctima y poniendo a otras personas en su contra. Otros, publican

información falsa en sitios web o blogs.

El CyberStalking se refiere al mismo tipo de prácticas del

CyberBullying sólo que en este caso aplica para adultos, adulto que

ataca a otro adulto, y en la mayoría de los casos está involucrado el

tema sexual. Esta práctica le he visto mucho en Twitter donde hay

usuarios que hacen acusaciones falsas tratando de dañar la reputación de

la víctima y poniendo a otras personas en su contra. Otros, publican

información falsa en sitios web o blogs. Existen ya varias asociaciones civiles para ayudar a víctimas de esta práctica, la mayoría de ellas creadas en Estados Unidos donde se presentan los mayores porcentajes de incidencias. En México, la Secretaría de Seguridad Pública ya se ha ocupado de estos temas implementando programas de prevención contra delitos cibernéticos.

-PREVENCIÓN DE SEXTING

El 'sexting' o sexteo es una práctica que consiste en enviar imágenes con contenido sexual o erótico por medios electrónicos, principalmente a través del teléfono móvil.

Generalmente este tipo de contenidos se comparten entre personas que mantienen algún tipo de vínculo afectivo, o bien en el marco de relaciones virtuales para demostrar interés hacia la otra persona.

En algunos casos de contactos conocidos a través de Internet existen verdaderos expertos en estas prácticas que suplantan identidades para, mediante engaños, obtener imágenes comprometedoras de otras personas. Los problemas surgen cuando la relación se termina y alguna de las partes conserva archivos comprometedores en su poder y los difunde.

-INFORMACIÓN FALSA

Toda aquella información fabricada y publicada deliberadamente para engañar e inducir a terceros a creer falsedades o poner en duda hechos verificables”. Esta definición debería permitirnos diferenciar más fácilmente el periodismo de la propaganda, de los “hechos alternativos” y de las mentiras malévolas.

La desinformación ha existido siempre, a partir del momento en que se

cobró conciencia de la influencia de los medios en la opinión pública.

En cambio, sí que es nuevo y realmente preocupante el hecho de que la

desinformación se propague con una celeridad y amplitud inauditas por

plataformas digitales como Google o Facebook.

La desinformación ha existido siempre, a partir del momento en que se

cobró conciencia de la influencia de los medios en la opinión pública.

En cambio, sí que es nuevo y realmente preocupante el hecho de que la

desinformación se propague con una celeridad y amplitud inauditas por

plataformas digitales como Google o Facebook.Las informaciones falsas han transformado el periodismo, ya que le plantean un serio desafío en la medida en que no siempre resulta evidente distinguir lo que hay en ellas de verdadero y falso. No obstante, los bulos e informaciones trucadas contribuyen al mismo tiempo a reforzar considerablemente el papel del periodismo. Si hay alguien capaz de denunciar la información falsa, son precisamente los periodistas, los periodistas responsables evidentemente. Yo diría que a corto plazo esas informaciones falsas son como una espina clavada en el pie de los profesionales, pero a más largo plazo van a reforzar la legitimidad de su profesión y darles mayor peso en la sociedad.

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=467263

El 'sexting' consiste

en el envío o intercambio de contenidos de tipo sexual, principalmente

fotografías y vídeos, producidos por el propio remitente y enviados a

otras personas por medio de aplicaciones de telefonía móvil u otros

dispositivos tecnológicos.

Cuando esta difusión se realiza sin el consentimiento de la víctima, los

autores pueden enfrentarse a la imputación de delitos como el de

revelación de secretos o contra el honor.

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=46726

Ver más en: https://www.20minutos.es/noticia/3261871/0/que-es-sexting-como-prevenirlo/#xtor=AD-15&xts=46726

-PRIVACIDAD O CUIDADO DE LA IDENTIDAD DIGITAL

Como sabemos, la red, es un medio que exige precaución, principalmente porque los menores hacen parte activa en las redes sociales sin entender correctamente las particularidades del medio y las implicaciones que se pueden derivar de un mal uso.

Todos tenemos una identidad digital, que es el rastro que cada usuario de internet deja en la red como resultado de su interrelación con otros usuarios, o mejor dicho, es lo que la red dice que somos a los demás.

La identidad digital está conformada por una serie de impactos de distintas procedencias, las cuales son Facebook, Twitter, Instagram, Blogs, Linkedin, comentarios que dejamos, entre otros y darle un uso adecuado a estas es nuestra responsabilidad, ya que publicar fotos inadecuadas puede traernos grandes consecuencias ya que el creador pierde el control sobre lo que ocurre con ese material y no sabrá quién, cuándo o dónde la están viendo. Lo más recomendable es tener una lista de amigos de personas que ya conozcamos, colocar nuestras fotos e información en privado para obtener un mejor uso de este, es aconsejable cambiar la contraseña de nuestros sitios constantemente para evitar un hacker.

-ADICCION AL INTERNET

Es un término que se refiere a una supuesta patología que supone un uso

abusivo de Internet, a través de diversos dispositivos (ordenadores,

teléfonos, tabletas, etc.), que interfiere con la vida diaria. Sin

embargo, a pesar de los intentos de los defensores de sus existencia, la

comunidad médica y las fuentes oficiales han rechazado en repetidas

ocasiones que dicha patología exista. Oficialmente sólo se puede hablar

de un uso excesivo de internet que, si afectara a la vida diaria, sería

por otras causas y el uso excesivo sería una consecuencia y no una causa

de patología.

Es un término que se refiere a una supuesta patología que supone un uso

abusivo de Internet, a través de diversos dispositivos (ordenadores,

teléfonos, tabletas, etc.), que interfiere con la vida diaria. Sin

embargo, a pesar de los intentos de los defensores de sus existencia, la

comunidad médica y las fuentes oficiales han rechazado en repetidas

ocasiones que dicha patología exista. Oficialmente sólo se puede hablar

de un uso excesivo de internet que, si afectara a la vida diaria, sería

por otras causas y el uso excesivo sería una consecuencia y no una causa

de patología. Internet es un instrumento de comunicación, de trabajo, de ocio, de información, de compra-venta y de otras actividades que ha supuesto un cambio en la forma de relacionarnos con las personas, con los dispositivos electrónicos y con los hábitos de consumo

-IDENTIDAD DIGITAL

La identidad digital, que también se conoce como identidad 2.0, es todo lo que nos identifica en el entorno online.

La identidad digital, que también se conoce como identidad 2.0, es todo lo que nos identifica en el entorno online. En la red, además de que conservamos los mismos datos que nos identifican en el mundo offline, nuestra identidad se ve completada a través de todo lo que hacemos: comentarios en publicaciones, likes en Facebook, retweets, fotos en Instagram, peticiones que firmamos en Change.org, etc.

Todo este conjunto de acciones online contribuyen a formar la percepción que los demás tienen sobre cada uno de nosotros.

Con el desarrollo de internet, cada vez compramos más online y accedemos a muchos servicios a través de la red. Por poner unos ejemplos, realizar la compra online o ejecutar operaciones bancarias desde la app móvil de tu banco es cada vez más común.

Ello es sin duda un gran avance, pero también supone retos importantes en cuanto a la seguridad de nuestra identidad digital y a la privacidad de nuestros datos personales en la red

-HUELLA DIGITAL

La huella digital es

una marca o impresión que los dedos dejan al ejercer presión sobre una

superficie. Como hemos señalado, la misma es diferente para cada

persona, incluso haciendo referencia a gemelos, circunstancia que se

explica por el hecho de que las mismas no son determinadas solo por los

genes sino también por el flujo amniótico durante el período de

gestación, como también por el accionar de las hormonas. De esta

amanera, cada persona tendrá huellas digitales únicas e irrepetibles y

es por ello que este aspecto es utilizado para identificar de manera

eficiente a cualquier individuo. Así, a cada niño se le toma las huellas

digitales y se las guarda para su posible utilización en el futuro. Las

huellas digitales han permitido la resolución de numerosos crímenes y

en la actualidad sirven para sistemas de identificación biométrica.

... de Importancia: https://www.importancia.org/huella-digital.php

... de Importancia: https://www.importancia.org/huella-digital.php

INESEM Revista Digital explica que es el rastro que deja una persona al navegar en internet y al interactuar en el ciberespacio (definición en la que parece coincidir importancia.org). Desde la compras que se realizan en una tienda online hasta los comentarios y las reacciones que se hacen en las redes sociales ayudan a dibujar un retrato digital de una persona.

Precisamente, Internet Society explica que algunas de las fuentes que ayudan a construir esta huella digital, además de las redes sociales las compras en línea, son los dispositivos móviles, puesto que son geolocalizables por medio del GPS, pero también en estos equipos se descargan aplicaciones, las cuales también trabajan, comúnmente, con los datos de las personas.

Muchas veces, las empresas solicitan a las personas por medio de los avisos de privacidad y las condiciones de uso, la identificación (al menos parcial) de la huella digital de las personas con fines mercadotécnicos. Por medio de ella puede se puede realizar una segmentación muy detallada, la cual es de gran utilidad al lanzar, por ejemplo, campañas de remarketing.

8.4 APLICACIÓN DE BUENAS PRACTICAS DE SEGURIDAD DE LA RED INTERNET

-CONFIGURACIÓN DE CUENTAS Y GRUPOS DE USUARIOS

-CONFIGURACIÓN DE CUENTAS Y GRUPOS DE USUARIOSLas cuentas de usuario identifican las conexiones a la base de datos. Los privilegios que se otorgan o deniegan a un usuario o grupo sobre una base de datos o un dataset, determinan a qué puede acceder el usuario. Las cuentas de usuario se pueden agrupar en función de las tareas que necesitan realizar para simplificar la gestión de los privilegios

- Cuentas

de usuario y contraseñas

En el contexto de la informática, un usuario es aquel que utiliza un sistema informático. Para que los usuarios puedan obtener seguridad, acceso al sistema, administración de recursos, etc., dichos usuarios deberán identificarse. Para que uno pueda identificarse, el usuario necesita una cuenta (una cuenta de usuario) y un usuario, en la mayoría de los casos asociados a una contraseña. Los usuarios utilizan una interfaz de usuario para acceder a los sistemas, el proceso de identificación es conocido como identificación de usuario o acceso del usuario al sistema (del inglés: "log in").Los usuarios se caracterizan por ser el tipo de personas que utilizan un sistema sin la amplia experiencia necesaria que se requiere para entender al sistema (en oposición al técnico, hacker u otro perfil que sí se presupone conoce dicho sistema). En el contexto hacker, se les denomina usuarios reales. Véase también Usuario final.Los usuarios de informática son muy similares a los usuarios en telecomunicaciones, pero con algunas pequeñas diferencias semánticas. La diferencia es comparable a la diferencia que existe entre un usuario final y los consumidores en la economía.Para crear una contraseña para su cuenta de usuario.2. Haga clic en el icono Cuentas de usuario. 3. Haga clic en Crear una contraseña para la cuenta de enlace.4. Escriba una nueva contraseña. (Ver imagen abajo el paso 7)5. Escriba la misma contraseña de nuevo para confirmar la nueva contraseña.6. Si quieres una pista de la contraseña, escriba una sugerencia de contraseña Si usted no quiere una pista de la contraseña, puede saltarse este campo.ADVERTENCIA: Recuerde que cualquier persona que utilice el ordenador será capaz de ver la pista de la contraseña.7. Haga clic en el botón Crear contraseña.8. Su cuenta de usuario está protegido por contraseña. (Ver imagen abajo)9. Se recomienda crear un Windows 7 disco para restablecer contraseña para tener a mano en caso de que olvide la contraseña de la cuenta de usuario en el futuro.

- GRUPOS DE USUARIOS

1. Abra el Panel de control (Vista iconos).

• Un administrador

puede crear, cambiar el nombre y eliminar grupos, así como modificar la pertenencia

a grupos.

• Un grupo puede

contener usuarios o incluso otros grupos.

• Tanto un usuario

como un grupo pueden pertenecer a varios grupos.

(No se permite: el grupo A forma parte del grupo B, que forma parte del grupo A.)

(No se permite: el grupo A forma parte del grupo B, que forma parte del grupo A.)

De forma predeterminada, existen dos grupos de usuarios.

• El grupo de

usuarios Administradores proporciona a

sus miembros acceso completo al sistema.

• El grupo Usuarios de Symphony proporciona

a los usuarios acceso limitado al sistema.

La pertenencia a grupos facilita

la administración de la seguridad de muchos usuarios ya que no tienen

que administrar de forma individual los privilegios de cada usuario.

• Si se aplica

una restricción de seguridad a un grupo, esta restricción se aplica de

forma implícita a todos los miembros de ese grupo.

• Si se añaden

usuarios al grupo posteriormente, se aplicarán las mismas restricciones

de seguridad de forma automática.

• Si los usuarios

se eliminan, las restricciones de seguridad no se aplicarán.

-MANEJO DE SOFTWARE DE SEGURIDAD EN EL EQUIPO

El manejo de los software en el

equipo es de importancia por su capacidad de proteger al equipo de

cómputo de amenazas en la red

Esta documentación fue escrita por (Isaac. Urbina, Rosa Valdez .Josué David, Michel Fabián )Manejo de sodwer de seguridad en el equipo:

Es utilizado para poder proteger el equipo de amenazas que se pueden encontrar en la red u otros dispositivos

Actualizaciones automáticas se actualiza sin que el operador tenga que hacerlo por medio de una configuración son herramientas que permiten tener el equipo actualizado

Software de seguridad está diseñado para proteger los ordenadores de

los programas maliciosos, como virus y malware. Es importante contar

con un software de seguridad instalado en su equipo para protegerlo.

Dicho esto, cuando no está configurado correctamente, el software de

seguridad puede causar problemas de interacción con sus juegos

WildTangent.

Software de seguridad está diseñado para proteger los ordenadores de

los programas maliciosos, como virus y malware. Es importante contar

con un software de seguridad instalado en su equipo para protegerlo.

Dicho esto, cuando no está configurado correctamente, el software de

seguridad puede causar problemas de interacción con sus juegos

WildTangent.

Problemas tales como sesiones libres bloqueados de juegos, mensajes de error, descargas fallidas, juegos de cerrar de forma inesperada, los datos guardados "desaparecen", y de manera entera de otras cosas.

El software de seguridad se actualiza continuamente. Semanales, mensuales, trimestrales - todo el tiempo. Y para la mayoría de los usuarios se realiza en segundo plano, por lo que no se dan cuenta; hasta que empiece a recibir notificaciones cuando usted no lo hizo antes.

-ACTUALIZACIONES AUTOMÁTICAS

Herramienta que permite mantener al sistema operativo Windows actualizado de forma automática.

Esta herramienta se conecta regularmente a los servidores de Microsoft, y se encarga de buscar, proponer e instalar las últimas actualizaciones para Windows y otros componentes instalados en este.

Esta herramienta se conecta regularmente a los servidores de Microsoft, y se encarga de buscar, proponer e instalar las últimas actualizaciones para Windows y otros componentes instalados en este.

Las actualizaciones son añadidos o modificaciones realizadas sobre

los sistemas operativos o aplicaciones que tenemos instalados en

nuestros dispositivos y cuya misión es mejorar tanto aspectos de

funcionalidad como de seguridad.

Si no mantenemos nuestros equipos al día nos exponemos a todo tipo de

riesgos: robo de información, pérdida de privacidad, perjuicio

económico, suplantación de identidad, etc.Por tanto si queremos disfrutar de las ventajas de la tecnología debemos:

- Vigilar el estado de actualización de todos nuestros dispositivos y aplicaciones.

- Elegir la opción de actualizaciones automáticas siempre que esté disponible.

- Instalar las actualizaciones tan pronto como se publiquen, especialmente las de los sistemas operativos, navegadores y programas antivirus.

- Ser cuidadosos con las aplicaciones que instalamos, huyendo de fuentes no confiables y vigilando los privilegios que les concedemos.

- Evitar hacer uso de aplicaciones y sistemas operativos antiguos que ya no dispongan de actualizaciones de seguridad.

-OPCIONES DE SEGURIDAD EN LOS NAVEGADORES

Hoy en día usar Internet se ha vuelto una actividad que pocos podemos

evitar. A pesar de sus amenazas y riesgos, usamos Internet todos los

días, en la casa, en el trabajo, en la calle. Cada vez que nos

conectamos a Internet estamos en riesgo de ser atacados, de ser

infectados por malware, de ser sorprendidos por cibercriminales

que buscan los datos de la tarjeta de crédito, información financiera y

de credenciales para el acceso a otros sitios comerciales, financieros y

redes sociales, entre los principales. Por eso, la importancia de

navegar de forma segura.

El uso extendido del navegador motiva a los cibercriminales para

hacernos blanco de sus actividades ilícitas. Usar el navegador se ha

convertido en la vía más utilizada para los ataques cibernéticos,

aprovechando la ausencia de actualizaciones del mismo navegador y de sus

complementos, y de una configuración inadecuada de la seguridad del

navegador. Usar Internet es la gran puerta que tenemos abierta al mundo y a los cibercriminales.

El uso extendido del navegador motiva a los cibercriminales para

hacernos blanco de sus actividades ilícitas. Usar el navegador se ha

convertido en la vía más utilizada para los ataques cibernéticos,

aprovechando la ausencia de actualizaciones del mismo navegador y de sus

complementos, y de una configuración inadecuada de la seguridad del

navegador. Usar Internet es la gran puerta que tenemos abierta al mundo y a los cibercriminales.Navegadores hay muchos, los más populares son Internet Explorer, Google Chrome, Firefox, Safari y Opera. Y por ser los más populares son los que los cibercriminales siempre están intentando aprovechar -ya sea mediante la explotación de vulnerabilidades conocidas y desconocidas, o por una inadecuada configuración de seguridad- para entrar en el computador y hacer quién sabe qué, que no es bueno por supuesto.

Los navegadores incluyen condiciones para manejar la seguridad del navegador y que muchas veces los usuarios desconocen o pasan por alto.

Aquí algunos tips para aprovechar la configuración de seguridad del navegador Internet Explorer y mejorar la experiencia de seguridad y de privacidad al navegar por Internet.

-FILTRO ANTIPHISHING FIREWALL

Los filtros anti-phishing (correos electrónicos engañosos) comprueban

las páginas web a las que accede un usuario y las comparan con una base

de datos de páginas legítimas y páginas de phishing.

Los filtros anti-phishing (correos electrónicos engañosos) comprueban

las páginas web a las que accede un usuario y las comparan con una base

de datos de páginas legítimas y páginas de phishing.

Estos filtros

alertarán al usuario si la página que va a visitar es una página de

phishing conocida o si la página entraña algún tipo de riesgo potencial

para su seguridad.

Un firewall es software o hardware que comprueba la información

procedente de Internet o de una red y, a continuación, bloquea o permite

el paso de ésta al equipo, en función de la configuración del firewall.

Un

firewall puede ayudar a impedir que hackers o software malintencionado

(como gusanos) obtengan acceso al equipo a través de una red o de

Internet. Un firewall también puede ayudar a impedir que el equipo envíe

software malintencionado a otros equipos.

-ANTIPYWARE

El Antispyware es un tipo de software diseñado para detectar y

eliminar programas maliciosos o amenazantes en un ordenador. Estos

programas se llaman spyware como alusión a su tendencia a obtener y

enviar información personal de un individuo a un tercero sin su

consentimiento. Los Antispyware están disponibles en varios formatos, y

en muchos precios diferentes.

El Antispyware es un tipo de software diseñado para detectar y

eliminar programas maliciosos o amenazantes en un ordenador. Estos

programas se llaman spyware como alusión a su tendencia a obtener y

enviar información personal de un individuo a un tercero sin su

consentimiento. Los Antispyware están disponibles en varios formatos, y

en muchos precios diferentes.El AntiSpyware funciona principalmente de dos formas. La primera es la captura del software espía entrante en tiempo real. Este sistema analiza las transacciones informáticas que vienen de Internet. Cuando detecta un spyware potencial, intenta bloquearlo antes de que el programa malicioso tenga la oportunidad de colocarse en el directorio raíz, o en otra área del equipo. Esta detección en tiempo real se produce normalmente en el momento de la descarga.

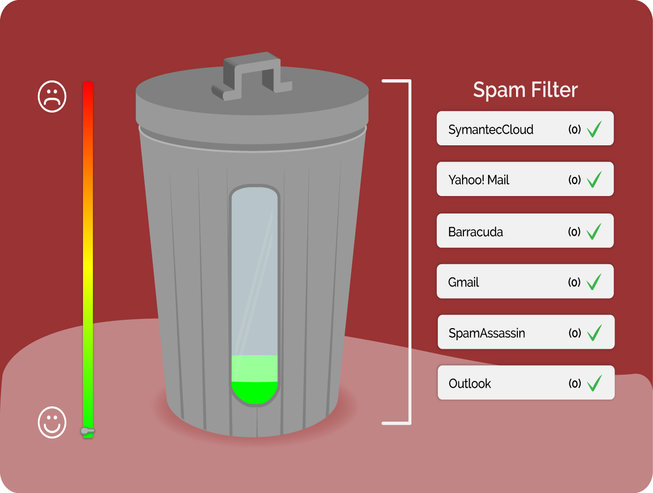

-ANTISPAM

El antispam es lo que se conoce como método para prevenir el "correo basura". Tanto los usuarios finales como los proveedores de servicios de correo electrónico utilizan diversas técnicas contra ello. Algunas de estas técnicas han sido incorporadas en productos, servicios y software para aliviar la carga que cae sobre usuarios y administradores, como el servicio antispam para empresas de Claranet.

Las técnicas antispam se pueden diferenciar en cuatro categorías:

las que requieren acciones por parte humana, las que de manera

automática son los mismos correos electrónicos los administradores, las

que se automatizan por parte de los remitentes de correos electrónicos, y

las empleadas por los investigadores y funcionarios encargados de hacer

cumplir las leyes.

El usuario suele tender a ignorar los spam sin poner ningún tipo de

medio para evitarlo, por la sencilla razón de que desea que le lleguen

todos los correos electrónicos, ya sean "buenos" o "malos", de esa

manera tiene la seguridad de que no pierde (no se le bloquea) ningún

correo de los que se suelen considerar "buenos". Este hecho de saber

diferenciar entre los correos buenos de los malos es el fundamento de

los programas o sistemas antispam. Mientras algunos sistemas permiten a

los usuarios finales tener cierto control sobre este equilibrio, la

mayoría de las técnicas suelen tener errores por donde termina entrando

la basura, por ejemplo, existen antispam cuya técnica consiste en hacer

perder gran cantidad de correos electrónicos basura con la finalidad de

reducir el número de correos legítimos.

El usuario suele tender a ignorar los spam sin poner ningún tipo de

medio para evitarlo, por la sencilla razón de que desea que le lleguen

todos los correos electrónicos, ya sean "buenos" o "malos", de esa

manera tiene la seguridad de que no pierde (no se le bloquea) ningún

correo de los que se suelen considerar "buenos". Este hecho de saber

diferenciar entre los correos buenos de los malos es el fundamento de

los programas o sistemas antispam. Mientras algunos sistemas permiten a

los usuarios finales tener cierto control sobre este equilibrio, la

mayoría de las técnicas suelen tener errores por donde termina entrando

la basura, por ejemplo, existen antispam cuya técnica consiste en hacer

perder gran cantidad de correos electrónicos basura con la finalidad de

reducir el número de correos legítimos. 8.5COMPARTIR ARCHIVOS Y CARPETAS DE MANERA SEGURA

-ASIGNAR PERMISOS A USUARIOS

El concepto de huella

digital puede referir a dos situaciones diferentes, aunque cabe señalar

que en ambos casos las mismas se relacionan con la seguridad y la

identificación de personas. En uno de estos casos, la huella digital

hace referencia a la huella que los seres humanos tienen en sus dedos y

que sirve para identificarlos de modo inequívoco; en este contexto, la

huella es uno de los principales medios que se utilizan para reconocer a

nivel estatal a los individuos porque la misma es diferente para cada

uno de ellos, incluso si los mismos son gemelos. En el otro caso, la

huella digital hace referencia a una identificación de contenido

informático para protegerlo de copias piratas y preservar los derechos

de autor.

... de Importancia: https://www.importancia.org/huella-digital.php

... de Importancia: https://www.importancia.org/huella-digital.php

No hay comentarios.:

Publicar un comentario